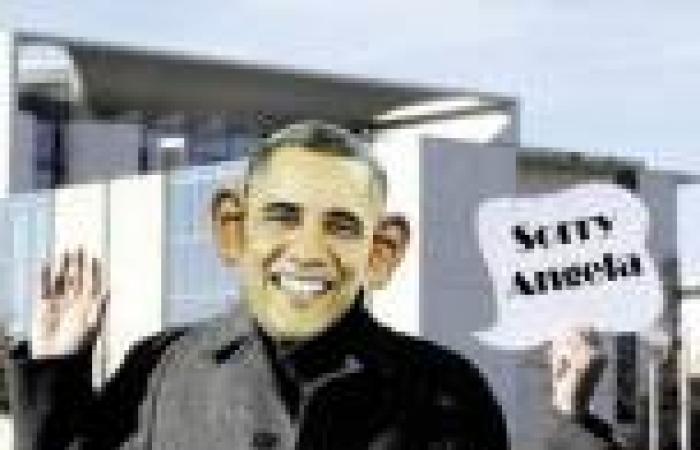

أثار قيام الولايات المتحدة بالتجسس على المعلومات عبر شركة الإنترنت وعلى الاتصالات الهاتفية عبر العالم موجة من الرفض الدولى، غير أن هذا الأمر ليس حديثا ويقوم على شبكة كبيرة معقدة وكبيرة من البرامج والتقنيات الحديثة التى أعدتها واشنطن خصيصا لهذا الغرض.وتستفيد الولايات المتحدة من حقيقة أن معظم الاتصالات الدولية يجب أن تمر عبرها، وذلك لسببين: الأول هو أن واشنطن تسيطر على نسبة كبيرة جدا من أشكال الإعلام والاقتصاد العالميين، والآخر هو أن أرخص طريق لإجراء الاتصالات الدولية والحصول على المعلومات عادة ما يمر عبر واشنطن.وتشير المعلومات المتوافرة إلى أن برنامج «بريزم» - وهو الأهم فى جمع المعلومات الاستخباراتية، والذى استخدمته واشنطن فى غالبية عملياتها التجسسية الحديثة بجوار برامج أخرى - بدأ عمله مع شركة «مايكروسوفت» فى نوفمبر 2007، و«ياهو» فى أواخر عام 2008 و«جوجل» فى أوائل 2009 قبل أن ينضم «فيس بوك» و«بالتوك» و«يوتيوب» و«سكايب» و«إيه.أو.إل» (أمريكا أون لاين: شركة أمريكية لتقديم خدمات الإنترنت) و«أبل ماكنتوش» وجميعها من برامج التشغيل ومواقع التواصل الاجتماعى وبرامج الاتصال.وتعمل آلية التجسس الأمريكى من خلال طريقين: الأول مباشر، من خلال العمل على استقبال كل البيانات التى تنساب فى الكابلات الضوئية وبالتعاون مع بعض الدول التى تمر تلك الكابلات فى أراضيها، أو عبر الوصول لتلك الكابلات فى أعالى البحار، بما يتيح لواشنطن إمكانية الحصول على نسخة محدثة باستمرار من تدفق المعلومات المستمر حول العالم.غير أن واشنطن لا تكتفى بهذه التقنية فقط، وتمتد أساليبها إلى مجموعة من برامج التجسس المعقدة على مقدمى خدمات الإنترنت الرئيسيين (السيرفرات)، حيث تراقب كل البيانات الواصلة إليهم أثناء ورود تلك البيانات لها، أو من خلال صدورها عن تلك السيرفرات، بينما يشير مستشار وكالة الأمن القومى السابق، إدوارد سنودن، إلى أن واشنطن أيضا تحصل على المعلومات بصورة مباشرة من العديد من مقدمى خدمات الإنترنت حول العالم بموافقتهم، ولعل هذا ما أشار إلى فضيحة سابقة لشركة مايكروسوفت الأمريكية التى اتهمها العديد من مستخدمى الإنترنت بالتعاون مع الحكومة الأمريكية لاختراق خصوصيات المستخدمين.وبعد برنامج «بريزم» يأتى الدور على برنامج «أكس. كى. سكور»، وهو برنامج قائم على تحليل الكميات الهائلة من البيانات التى تجمعها وكالة الأمن القومى، والتى يجب أن يتم فرزها بطريقة أو بأخرى، ويستخدم هذا البرنامج محللون مثل «سنودن» للبحث من خلال البيانات عما تسميه المخابرات «الأطراف المشبوهة». ويستخدم البرنامج فى هذا الصدد العديد من المؤشرات، أهمها الكلمات المفتاحية، وتعنى الكلمات التى يبحث عنها البرنامج، لأنها قد تشير لخطر محتمل، فضلا عن تاريخ الصفحات التى تصفحها المرسل قبل ذلك، والمكان الذى يرسل منه والتاريخ. كما تستخدم وكالة الأمن القومى الأمريكية برنامج «كراكينج انكريبشان» أو (فك التشفير)، للتصدى لأى محاولة لإرسال بريد إلكترونى باستخدام الشفرة لتجنب كل أشكال المراقبة الإلكترونية، إلا أن هذا الأمر لا يبعدها تماما عن مراقبة الأجهزة الأمريكية التى تعمل على معرفة محتوى الرسائل المشفرة من خلال البرنامج الأهم فى ترسانة البرامج الأمريكية فى هذا الإطار.وفى هذا الإطار، ظهر العديد من الحركات التكنولوجية التى تطالب بالاستغناء عن جميع أنظمة التشغيل القائمة مثل «ويندوز» و«ماكنتوش» وغيرهما، والتوجه لأنظمة التشغيل المستقلة، التى تتمتع بقدر أكبر من الأمان المعلوماتى، غير أن تلك الحركات تفتقد القدرة على مواكبة الشركات العملاقة وحملاتها الإعلانية، فضلا عن تفوق أنظمة التشغيل المملوكة للشركات على تلك التى يصممها أفراد، حيث خضعت الأولى لسنوات من التطوير من جانب الخبراء، بما يجعل واشنطن مستمرة فى سيطرتها على الغالبية العظمى من تدفق المعلومات العالمية.أما على مستوى الاتصالات الداخلية، فقد كشفت تسريبات «سنودن» أن واشنطن تمكنت من كسر شفرة أنظمة المحمول حول العالم، بما يمكنها من التجسس على كل أنظمة الاتصالات العالمية دون الحاجة لوجود عملاء فى شركات الاتصالات أو وجود عملاء على الأرض، مما يوفر على واشنطن الاستعانة بالعناصر البشرية ويقلل من مخاطر التجسس، حتى إن التقارير تفيد بأن الولايات المتحدة تجسست على هواتف عدد من الزعماء العالميين، أبرزهم المستشارة الألمانية أنجيلا ميركل، والرئيسة البرازيلية ديلما روسيف ضمن 35 زعيما عالميا راقبت وكالة الأمن القومى الأمريكية اتصالاتهم.